Розширені налаштування Ubiquiti EdgeOS: створення тунелю за протоколом L2TP

Ще одна тема, яку нас просили торкнутися наші відвідувачі, це робота маршрутизаторів EdgeMAX від компанії Ubiquiti Networks , з протоколом L2TP. І в цій статті ми розглянемо, на реальному прикладі, процес створення L2TP сервера в мережній операційній системі EdgeOS.

L2TP або Layer 2 Tunneling Protocol – це протокол тунелювання другого рівня. У комп'ютерних мережах цей протокол використовується для підтримки віртуальних приватних мереж (VPN).

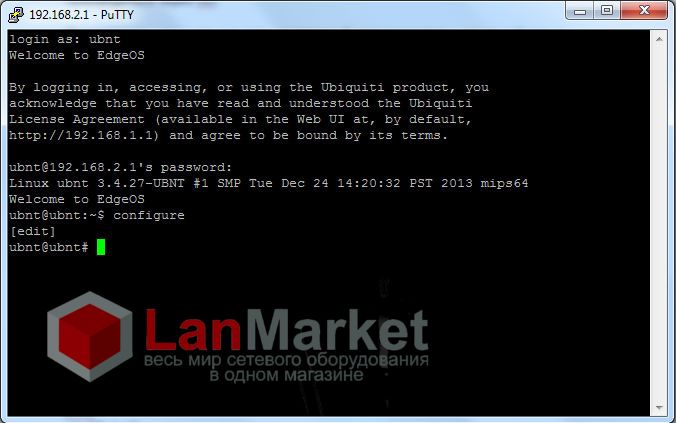

Як і більшість розширених налаштувань, ця операція, на момент написання статті, доступна лише з командного рядка. Тому всі наведені нижче дії будуть проводитися через CLI.

Припустимо, що ми вже маємо налаштований маршрутизатор з локальною мережею 192.168.2.0/24, на інтерфейсі eth2. B нам потрібно виділити деяких користувачів, давши їм доступ через L2TP тунель.

Підключившись до маршрутизатора, перш за все, переходимо в режим конфігурації:

ubnt@ubnt:~$ configure

[edit]

ubnt@ubnt#

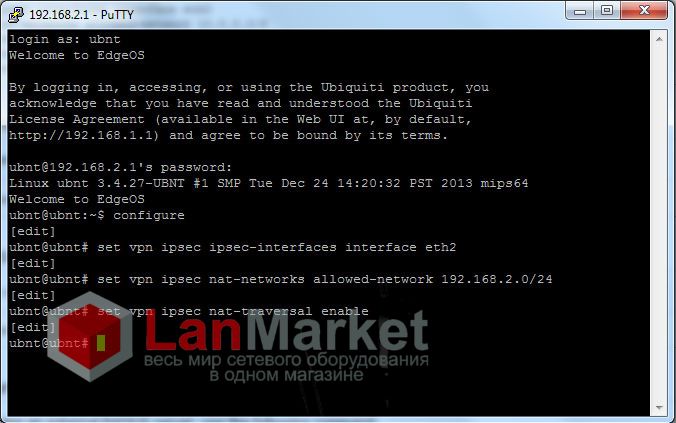

І визначаємо інтерфейс, який “слухатимемо” для підключення:

ubnt@ubnt# set vpn ipsec ipsec-interfaces interface eth2

[edit]

ubnt@ubnt#

Після чого, налаштовуємо NAT, щоб у клієнтів був доступ до мережі інтернет:

ubnt@ubnt# set vpn ipsec nat-networks allowed-network 192.168.2.0/24

[edit]

ubnt@ubnt# set vpn ipsec nat-traversal enable

[edit]

ubnt@ubnt#

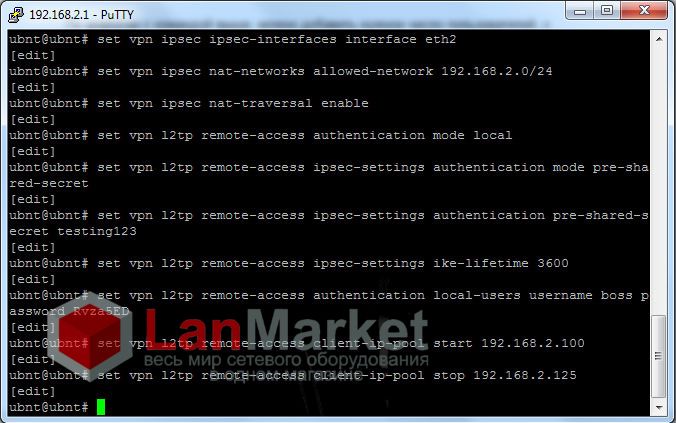

Встановлюємо режим авторизації (в даному випадку – локальні користувачі):

ubnt@ubnt# set vpn l2tp remote-access authentication mode local

[edit]

ubnt@ubnt#

Вказуємо параметри IPSec авторизації:

ubnt@ubnt# set vpn l2tp remote-access ipsec-settings authentication mode pre-shared-secret

[edit]

ubnt@ubnt# set vpn l2tp remote-access ipsec-settings authentication pre-shared-secret testing123

[edit]

ubnt@ubnt# set vpn l2tp remote-access ipsec-settings ike-lifetime 3600

[edit]

ubnt@ubnt#

І додаємо нового користувача boss, з паролем Rvza5ED:

ubnt@ubnt# set vpn l2tp remote-access authentication local-users username boss password Rvza5ED

[edit]

ubnt@ubnt#

За аналогією з командою вище, можна додати потрібну кількість користувачів, з унікальними комбінаціями логін/пароль.

Далі ми визначаємо діапазон локальних адрес, які виділятимуться цим користувачам, припустимо, це буде 192.168.2.100-192.168.2.125:

ubnt@ubnt# set vpn l2tp remote-access client-ip-pool start 192.168.2.100

[edit]

ubnt@ubnt# set vpn l2tp remote-access client-ip-pool stop 192.168.2.125

[edit]

ubnt@ubnt#

Можна також, за необхідності, змінити параметри MTU для даного з'єднання:

ubnt@ubnt# set vpn l2tp remote-access mtu 1024

[edit]

ubnt@ubnt#

І на цьому, налаштування можна вважати закінченим. Залишилося лише застосувати та зберегти всі налаштування.

ubnt@ubnt# commit

[edit]

ubnt@ubnt# save

Saving configuration to '/config/config.boot'...

Done

[edit]

ubnt@ubnt#

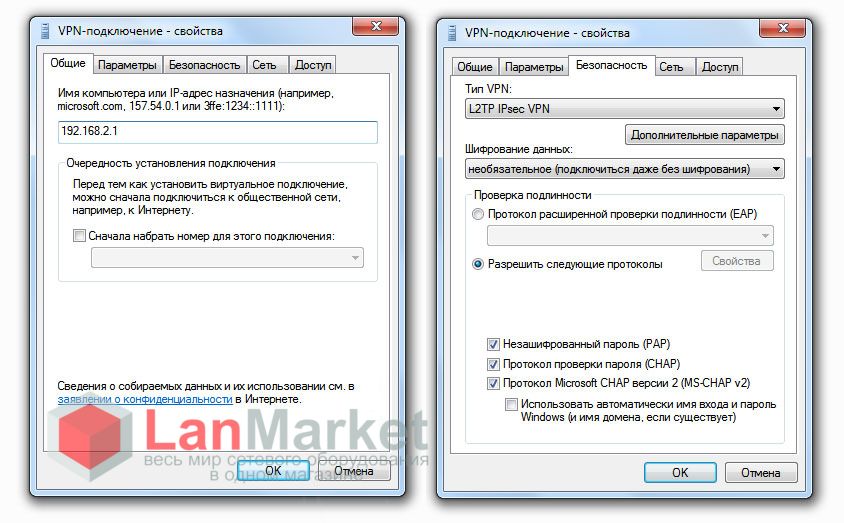

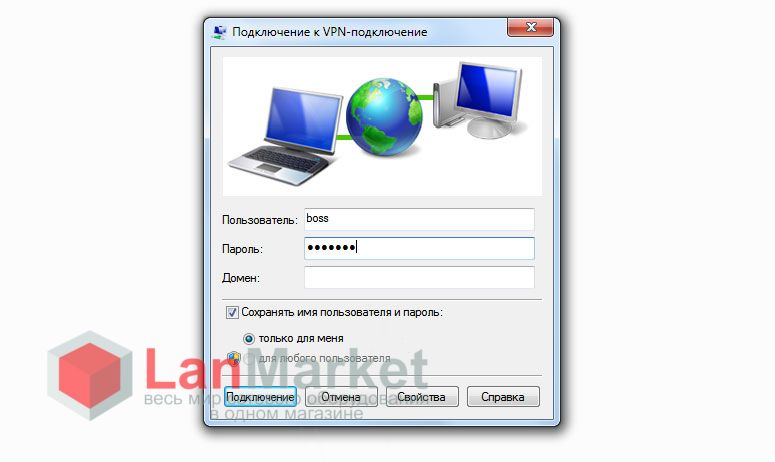

На персональному комп'ютері, налаштовуєте нове VPN з'єднання, із зазначенням IP адреси маршрутизатора як сервер і вашим логіном та паролем.

Furukawa

Furukawa  Grandway

Grandway  V-Solution

V-Solution  Ubiquiti Networks

Ubiquiti Networks  D-Link

D-Link  Mikrotik

Mikrotik  TP-Link

TP-Link  Edge-core

Edge-core  BDCOM

BDCOM  Jirous

Jirous  Ok-net

Ok-net  Cambium Networks

Cambium Networks  Tenda

Tenda  ZTE

ZTE  Huawei

Huawei  Ripley

Ripley  Fujikura

Fujikura  DVP

DVP  Jilong

Jilong  Одескабель

Одескабель  Netis

Netis  FiberField

FiberField  Totolink

Totolink  Grandstream

Grandstream  Yokogawa

Yokogawa  Mimosa

Mimosa  OpenVox

OpenVox  Hikvision

Hikvision  Keenetic

Keenetic  Ютекс

Ютекс  Signal Fire

Signal Fire  Utepo

Utepo  Dahua

Dahua  ONV

ONV  Prolum

Prolum  ATcom

ATcom  Ritar

Ritar  Zyxel

Zyxel  Ruijie

Ruijie  APC

APC  Fibaro

Fibaro  Merlion

Merlion  Mercusys

Mercusys  MULTITEST

MULTITEST  Reolink

Reolink  ЗЗКМ

ЗЗКМ  GEAR

GEAR  ATIS

ATIS  CSV

CSV  Full Energy

Full Energy  Cisco

Cisco

Авторизуйтеся, щоб додати відгук